Dev Logをご覧の皆様こんにちは!

事業開発部の多谷と申します。

今回はCATO のセキュリティ機能であるTLS Inspectionについて書いてみたいと思います!

SDCでは2021年頃からCATOを取り扱うようになり、ちょうど私はその頃産休、育休でお休みをいただいておりました。

今年の4月から復職し、CATOを触ってみたり、資料を作成してみたり、勉強の日々です!

「CATO」という文字列になかなか慣れず、初めのうちはKATOやCATEなどなど

スペルミスをしてしまい、上司から

「多谷さん、これカトーになってるよ!!」

と部の打ち合わせの最中に指摘され、恥をかきました・・・。

※以後スペルについては間違っておりません/////

そんなCATO初心者の私だからこそできる!!

初心者でも理解しやすい記事に仕上げておりますので是非ご覧ください!

其の一 TLS Inspectionの概要

まずTLS Inspectionとはなんでしょうか?

現在世の中の通信の約90%は暗号化されていると言われています。

暗号化することにより、中間者攻撃によって通信内容の盗聴や改ざんを防ぐことができる一方、暗号化されている中身をシステム上から確認することができません。

Webサイトをネットサーフィンする際によく見るこのHttpsと鍵のマーク、

これが暗号化されている証ではありますが、実はマルウェアもHttpsを使用します。

暗号化にはメリットデメリットの両方が潜在しているのです。

TLS Inspectionを有効化すると下図のように暗号化された通信の中身を復号化し危険なもの(マルウェア等々)がないかをチェックし発見した際は通信をブロックしてくれたりと、セキュリティの効果を高めることが可能です。

また、CATOを使ったCASB、DLPの機能をご検討されている方は通信の中身のデータを精査する都合上、TLS Inspectionの有効化が必須となります。

其の二 TLS Inspectionの動作

では実際TLS Inspectionを有効化するとどのような動きをするのか見ていきます。

Umbrella: 動作確認用 URL の紹介 - Cisco Community

Ciscoさんが動作確認用に提供している上記のページのEicarのマルウェアテストファイルにアクセスするとどうなるのか?というところを、

TLS Inspection無効、有効の2通りをご紹介します。

まずはTLS Inspection無効化の場合

URLを貼り付けてEnterをドン!!!!

↓

↓

Microsoft Defenderの方で安全ではないファイルを検知しダウンロードのブロックが発生しました。

※スクリーンショットには表示されていませんが、エンドポイントセキュリティ(Cisco Secure Endpoint)の方でも検知されました

冒頭でもお話している通り、TLS Inspectionを無効化しているCATO側では暗号化されている通信の中身を読み解くことができないため、マルウェアを検知することができませんでした。

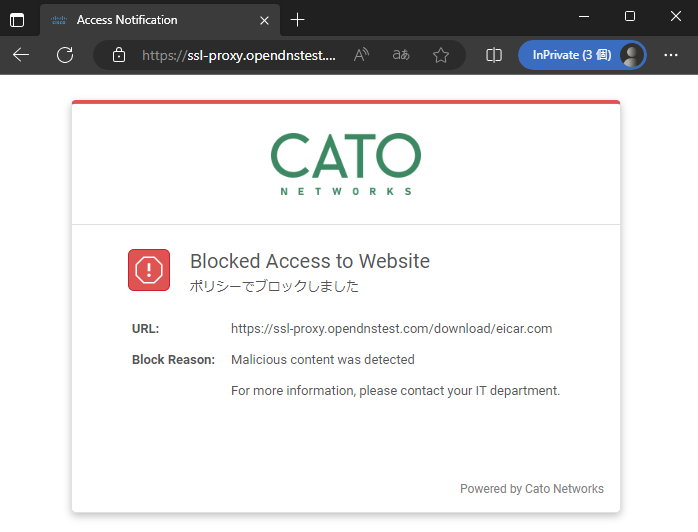

続いて、TLS Inspectionを有効化した場合

URLを貼り付けてEnterをドン!!!!

↓

↓

有効化されている場合はCATOがマルウェアを検知し、しっかりブロックしてくれました!!

無効化時はDefender及びSecure Endpointが検知してブロックしてくれたため、マルウェアを防ぐことができましたがEndpoint Securityはいわば最後の砦、

こうしてTLS Inspectionを有効化することでセキュリティ層の壁を厚くすることができ、より強固な対策を実装できるということをご理解いただけたかと思います。

其の三 TLS Inspection注意点

さて、子どもを危険な目に遭わせない親の如く未知なる危険から社内システムを守ってくれるTLS Inspectionですが、親ってたまにお節介だったり過保護だったり、ちょっとそこまで守ってくれなくても良いのになぁ~と思ったりする事がありますよね?

実はTLS Inspectionにもそういった側面があります。

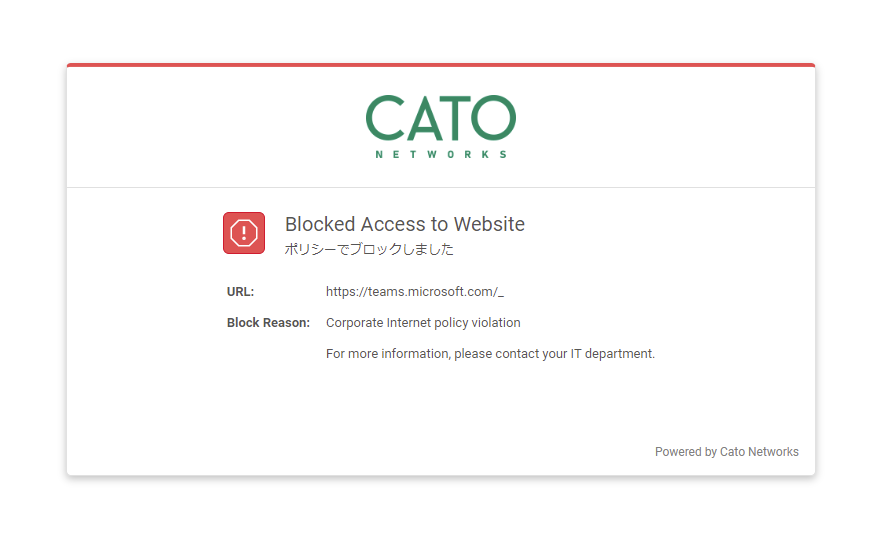

検証環境でTLS Inspectionを有効化した時、さぁ業務を開始しよう!としたときあることが起こりました。

Teamsが起動できない(苦)

こうして悪意のないサイトも場合によってブロックされることがあります。

そんな時はBypassのRuleを設定していきます。

アプリ単位ドメイン単位等々、さまざまな形式でRuleを設定することができます。

尚、TLS Inspectionの設定項目に関しては以下ナレッジベースもご活用ください。

Configuring TLS Inspection Policy for the Account – Cato Knowledge Base (catonetworks.com)

Windows Update等暗黙的にBypassされるアプリもあります。

というわけで、TLS Inspectionを有効化をご検討されている方は必ず有効化する前に業務で必須アプリやサイトが正常に接続できるのか?Bypass設定は問題ないのか?

といった確認を実施する必要があります。さもないと情シスの電話が鳴りっぱなし・・といったような恐ろしい状態になりかねません。

其の四 まとめ

今回CATO Networksの TLS Inspectionという機能についてご紹介しました。

育休から復職して3カ月くらいした頃、上司から

「TLS Inspection検証しといて!」

とさらりと言われた私ですが、はじめのうちはCATOのスペルを間違えるほど無知な状態でしたが、初心者という目線から今ある自分の知識を最大限に振り絞って記事を書かせていただきました。

拙い記事ですが、どなたかのお役に立てていれば幸いです。

またCATOのマニュアルや、ナレッジベースは現在も英語のものが多く

ご利用される方の悩みの種となっているかと思います。

よくあるご質問 | Cato Cloud ケイトクラウド - SCSK (dga.jp)

我々SDCの親会社SCSKさんが日本語でCATOのFAQサイトを展開されています。

ぜひこちらもご活用ください!

最後まで読んでいただきありがとうございました。

では、またお会いしましょう!!