こんにちは、事業開発部の和田です。

今回はCisco Umbrella SIGについて簡単にご紹介の続きです。

前回の記事はこちらをご覧ください。

・セキュアウェブゲートウェイ(SWG)

こちらまでご紹介しました。

それではさっそく続きをご紹介します!

クラウドアクセスセキュリティ制御(CASB)

CASBとは、組織のユーザーがクラウドサービスを安全にアクセスするための仲介役の役割を果たす機能やサービスです。

クラウドアプリやサービスの利用拡大に伴い組織として関知していない、許可していない利用が増加しています。それらをCisco Umbrellaではクラウドアプリやサービスの可視化と制御をサポートします。

Cisco UmbrellaのCASBではクラウドサービスとAPI通信を連携し、サービスの監視や制御を行うAPI型と

組織が利用するプロキシサーバーなどの機器を通してサービスの監視や制御を行うプロキシ型の2種類があります。

CASB関連の機能、App Visibility と App Controlはプロキシ型のCASBです。

ユーザーが生成したDNS、Web、CDFWの通信の中からクラウドサービスに関する通信を抽出し、

利用中のクラウドサービスをすべて可視化します。

下記画像は弊社の通信で、検出されたアプリです。

2000以上のアプリが検出されています。

これらをラベリングしたり、また一部のクラウドサービスに対して設定からブロックすることもできます。

データ漏洩防止(DLP)

Data Loss Prevention(DLP)は組織外部への情報漏洩を監視・防御します。こちらもCASB関連の機能に含まれます。

DLPポリシーに設定できるルールは2種類あり、

プロキシ型のSWGを流れる通信を監視またはブロックするReal Time Ruleと

API型のAPI連携したクラウドサービス内のデータに機密情報が含まれているかどうかをスキャンし、レポートするSaaS API Ruleからなります。

リモートブラウザ分離(RBI)

プログラムの実行などのブラウザ機能をユーザーデバイスから切り離されたクラウドの仮想ブラウザを提供し、潜在的に危険なWebトラフィックを無害化してユーザーを保護します。

現在3種類のRBIオプションがあります。

・Isolate Risky

未分類、または潜在的に危険なカテゴリの Web サイトへのブラウザアクセスをユーザーデバイスから分離

・Isolate Web Apps

Box や Slack、Gmail など特定のアプリ、または SNS やファイルストレージなど特定カテゴリのアプリへのブラウザアクセスをユーザーデバイスから分離

・Isolate Any

任意の宛先(ドメイン、URL、IP アドレス)、任意のカテゴリの Web サイト、任意のアプリへのブラウザアクセスをユーザーデバイスから分離

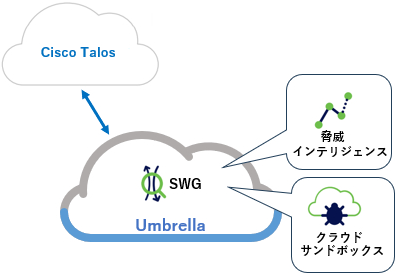

脅威インテリジェンスを含むセキュリティサービス

Cisco Advanced Malware Protection(AMP)とAVエンジンンチウイルスエンジンを使用したマルウェアスキャンと

セキュア・マルウェア・アナリティクス(Threat Grid)によるファイルのサンドボックス解析を行います。

また世界最大規模のセキュリティ インテリジェンス&リサーチグループ Cisco Talosと連携しており、未知の脅威に素早く対応します。

少し長くなりましたが、Cisco Umbrella SIGのご紹介でした。

ブログですので簡単なご紹介になりましたが、DNSでできること、SIGでできることの比較や

もっと細かい機能のご紹介もできますので

DNSやWebのセキュリティに少しでもご興味あれば是非お気軽にお問合せください!