こんにちは、事業開発部の和田です。

5月ももうすぐ終わりそうですね。

リモートワークがメインなため、なかなか外に出ないのですが

久々に外に出ると半袖の方も多く、もう半袖?と思いましたが…初夏ですもんね。

うちで飼っている猫も、冷たい床や冷感マットで寝転がることが増えてきました。

さて今回は、Cisco Secure ConnectとDuoのSAML連携についてお話します。

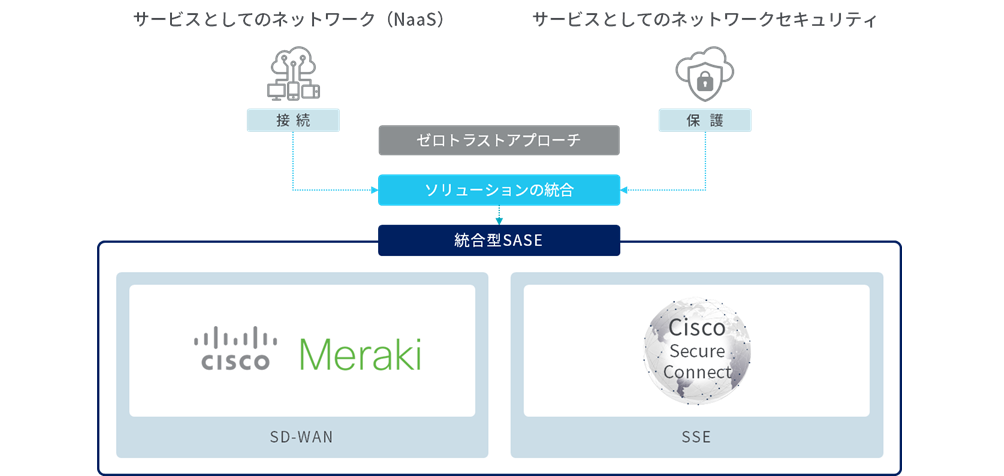

Cisco Secure Connectを簡単に説明すると、Ciscoが提供するSASEソリューションです。

統合型SASEで、SD-WANとSSEを組み合わせたものです。

詳細は今後弊社のHPにも掲載しますので、完成後にはご案内いたします。

また、SCSKグループ会社で取り扱っているSASE 4製品についての最新情報をお届けするセミナー、

SCSK SASE Solution Summit (S4) が6/27(木)に開催されます。

このセミナーで、弊社は「Cisco Secure Connect」についてご紹介します。

近くなりましたらセミナー参加のURLをご案内いたしますので、ご興味のある方はご参加いただければ幸いです。

それでは前置きが長くなりましたが本題です。

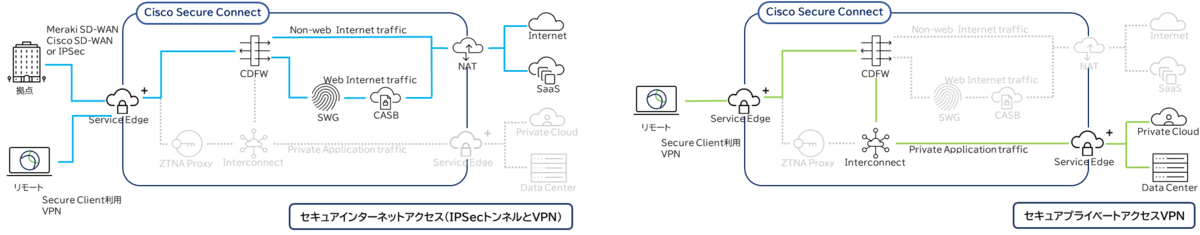

Cisco Secure Connectでは、リモートユーザーがCisco Secure Client(AnyConnect VPN)という

エージェントを利用してVPN接続することにより

セキュアなインターネットアクセス、セキュアなプライベートアクセスが可能になります。

このSecure Connectで使用するリモートユーザーのID管理には、SAMLとSCIMがあります。

今回はSAML連携として、Cisco Duoシングルサインオンを利用します。

はじめに、Duo側ではDuoシングルサインオンのSAML IdP認証ソースとしてここではEntra IDと連携しておきます。

つぎに、Duo側にてCisco Umbrella(エンドユーザー)アプリケーションを作成します。

この段階で、DuoとCisco UmbrellaがSSO連携します。

なぜここでCisco Umbrellaが出てくるのかと疑問に感じる方もいらっしゃると思いますが、

Secure Connectは最初にご説明した通り、SD-WANとSSEを統合したソリューションです。

このSSEはUmbrella SIGの機能を使用しています。

そのため、Secure ConnectはMerakiダッシュボードで単一管理はできるのですが

現時点ではUmbrellaのダッシュボードに飛んで設定する項目も多く、

SAML連携もUmbrellaダッシュボード側で設定するため、

Duoでアプリケーションを作成する際には、「Cisco Umbrella (End Users) - Single Sign-On」を見つける必要があります。

最後に、Secure Connect側でSAMLを構成するためのIdPとして、Duoを選択します。

(この設定もUmbrellaダッシュボードに飛びます。)

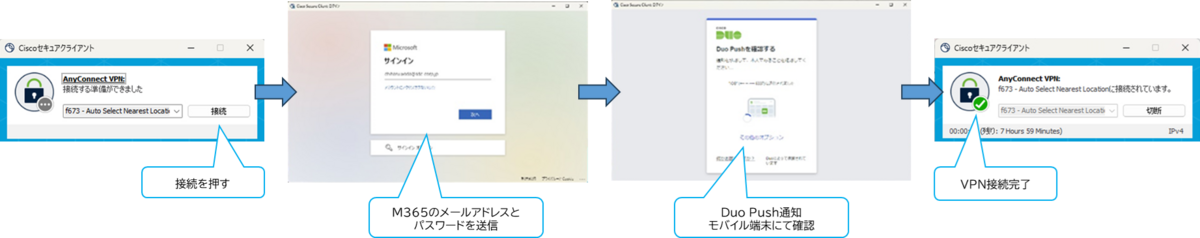

Secure ConnectとDuoのSAML連携が完了すると、

VPN接続のために使用するユーザー名/パスワードはEntra IDを使用できます。

ユーザー名/パスワードを入力したあとは、DuoのSSOによる2FAにより

Duo Push通知があり、よりセキュアな状態でVPN接続ができます。

仕組みとしましては、以下のようになります。

とてもややこしく感じてしまいますが…設定自体はそこまで複雑ではありません。

Secure ConnectとDuoを組み合わせて、ネットワークの通信とユーザーのアクセスのセキュリティ強化ができました。

せっかくSASEを導入して、セキュアな通信ができるようになったにも関わらず

パスワードの漏洩などにより、不正なアクセスを許してしまうことは避けたいです。

この他にもCiscoのセキュリティ製品は多岐にわたるため、必要なソリューションを組み合わせて

一緒にシステムの堅牢化を考えていければと思いますので

是非お気軽にお問い合わせください。