こんにちは、事業開発部の和田です。

今回は、SDCではどのようにDuoを利用しているか

簡単に機能をご紹介します。

多要素認証

まずは前回記事にも書いた、多要素認証を使用しています。

会社支給のiPhoneにDuo Mobileアプリを導入しています。二要素目の認証をDuo Pushにしており、

iPhoneで受信するプッシュ通知で[承認]をタップするだけでアクセスが可能です。

適応型アクセスポリシー

適応型アクセスポリシーとは、誰が何にアクセスできるかを細かく設定することができます。

どのオペレーティングシステム(mac OS、Linuxなど…)を許可するか、

どのブラウザ(Chrome、IEなど…)を許可するか、特定の場所からのアクセスを許可するかなどアクセスポリシーを作成します。

作成したアクセスポリシーを元に、Duoで利用できるクラウドアプリケーションへのアクセス許可・拒否を判断します。

アプリケーションごとにポリシーを適応させることも可能です。

デバイスの信頼性

「Duo Device Health Application」をPCに導入しています。

このアプリケーションにより、デバイス状態のチェックができます。

・OSバージョン

・PCのシステムパスワードを設定しているか

・BitLockerが有効になっているか

・Firewallが有効になっているか

もう1つ、弊社ではエンドポイントセキュリティとしてCisco「Secure Endpoint」を導入しています。

エンドポイントセキュリティがPC上で有効になっているか、も確認ができます。

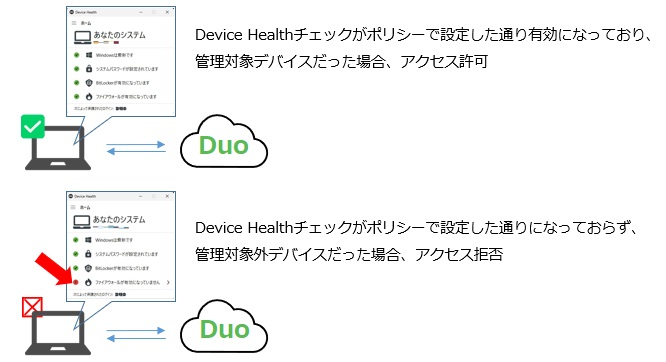

これらの状態が、設定されたポリシーに応じて対応されていない場合は

Duoブラウザベースの認証プロンプトを介したアプリケーションへのアクセスをブロックします。

またDuoのTrusted Endpoints機能を利用し、

Device Health Applicationによって収集されたデバイス識別子と、Duoに保存したデバイス識別子が比較され

管理対象デバイスからのアクセスのみ可能とし、管理対象外デバイスからのアクセスをブロックしています。

Duo MobileアプリでもTrusted Endpoints機能が利用できます。

iPhoneの場合、

・iOSのバージョン

・Duo Mobileアプリが最新か

・生体認証が有効になっているか

・画面ロックが有効になっているか

・改造されたデバイスではないか

これらの状態を確認して、アクセスの許可・拒否設定ができます。

SSO・Duo Central

Duo Single Sign-OnはクラウドでホストされるSSOとして、SAMLやOIDCプロバイダーとして機能し、

クラウドアプリケーションへのアクセスを保護します。

AmazonやDropboxなど一般的なクラウドアプリケーション用のSSOコネクタをDuoで提供しているため、

ユーザーがクラウドアプリケーションにログインする際には、Duo SSOへリダイレクトしユーザー認証をおこないます。

また弊社ではAzureADと連携しており、そのSAML IdPをIDソースとしてDuo SSOで利用もしています。

(Duo Single Sign-Onについての詳細はまた別途…)

上記のDuo SSOの構成が完了したら、Duo Centralが使用できます。

クラウドアプリケーションへのアクセスリンクや、認証デバイスを管理する場所です。

Duoと連携されていないクラウドアプリケーションでもURLのみ登録も可能です。

人や部署ごとに見せるリンクも編集ができるため、社内で利用するリンク集として利用しています。

例えば、Duo CentralのリンクからAWSへアクセスした場合、ロールを選択しそのままサインインすることが可能です。

SDCでは多要素認証セキュリティとして導入していますが

設定や運用していく上でもそこまで難しくはなく、ユーザー側でも複雑な操作はありません。

多要素認証やIP制限、デバイスの信頼性などセキュリティ対策をお考えであれば

是非一度お問合せください!